En los últimos días se están detectando campañas de phishing dirigidas a cuentas de correo en las que se suplanta la identidad de un remitente conocido y cuyos asuntos hacen referencia a asuntos que se han intercambiado entre el remitente legítimo y el usuario destinatario.

Así mismo en ocasiones se están mandando fragmentos de correos legítimos enviados con anterioridad.

Esta suplantación de identidad de un remitente conocido y el uso de “asuntos” utilizados con anterioridad de forma legítima, hace más difícil la identificación de la estafa y está provocando que algunos usuarios estén cayendo en el engaño.

En estas últimas campañas se está utilizando por parte del atacante el envío de correos con ficheros adjuntos, comprimidos con contraseña, a fin de evadir las medidas de protección implementadas en los servidores de correo, proporcionando la contraseña para abrir el fichero comprimido en el cuerpo del mensaje.

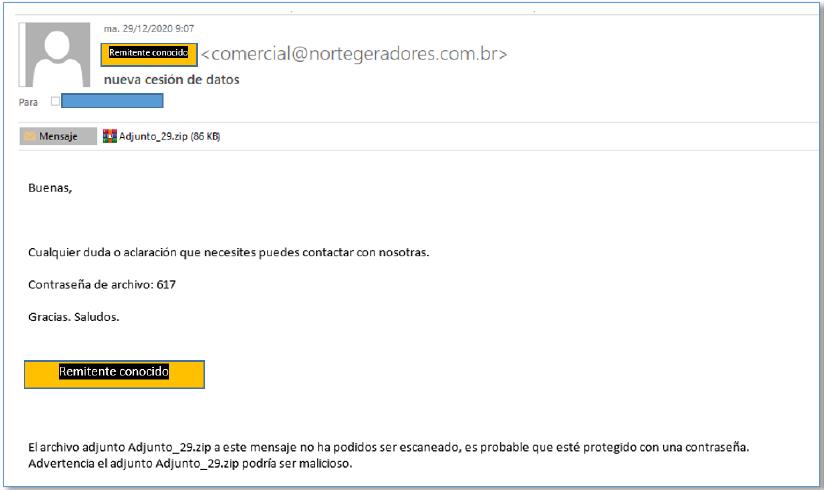

Un ejemplo de este tipo de correos sería el siguiente:

En este correo se suplanta a una empresa conocida por el destinatario (recuadro naranja), se utiliza un asunto conocido por el destinatario, se incluye un fragmento de una conversación anterior y como puede verse, se envía un fichero (Arch_2020.zip) comprimido con contraseña, proporcionándose esta en el cuerpo del mensaje (en este caso 868).

Caso de descomprimir el fichero anexado, el usuario tendría acceso a un fichero malicioso que en caso de ejecutarse provocaría la infección del equipo.

Además al final del mensaje puede verse una advertencia de la plataforma de correo en la que se indica que el fichero adjunto no ha podido ser escaneado por el antivirus.

Este correo sigue un patrón similar al anteriormente descrito:

Se están detectando ficheros comprimidos con contraseña cuyos nombres son similares a los siguientes:

En este tipo de campañas el malware enviado suele cambiar con cada correo y cabe la posibilidad de que el ataque escape al antivirus. Es imprescindible que los usuarios empleen el sentido común y estén alerta ante la recepción de este tipo de correos.

El ciberdelincuente se hace pasar por una empresa conocida pero está mandando el correo desde la una cuenta en el servidor de correo minasmotos.com[.]br que nada tiene que ver con la empresa suplantada.

Foto: AMIT UIKEY

Referencias del documento:

Articulo refundido y modificado por la Subdelegación de Defensa en Valencia.

Artículo publicado en el Boletín de Concienciación del Mando Conjunto de Ciberdefensa.

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe todas las novedades sobre las tecnologías de la información para empresas.